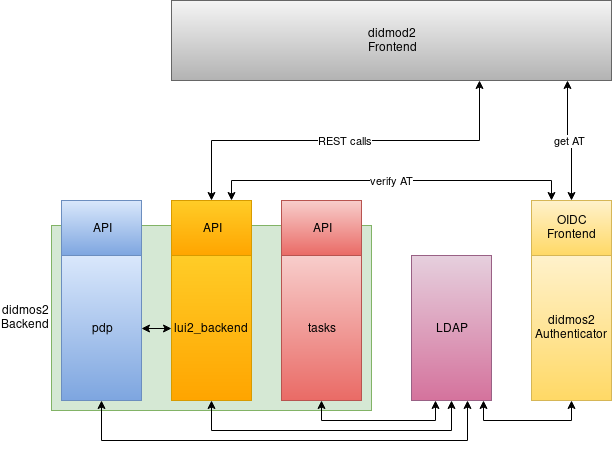

didmos Core besteht aus verschiedenen Komponenten, die gemeinsam die Verwaltung von Objekten, Benutzer*innen und Gruppen, einschließlich der Erstellung, Löschung und Änderung solcher Objekte ermöglichen. Wie die meisten anderen didmos-Module, ist Core vollständig in Python geschrieben und greift dabei gegenwärtig auf das weit verbreitete Django-Framework zurück. Dieses erlaubt Entwickler*innen ein teilweise automatisiertes Schreiben von App-Codes, was den Entwicklungsprozess nicht nur vereinfacht, sondern auch erheblich beschleunigt – und das ganz ohne Qualitätseinbußen.

Core stellt SCIM-v2-Endpunkte sowie Endpunkte für die Verwaltung und Abfrage von Zugriffskontrollinformationen (Policy Decision Point) und die Implementierung mehrstufiger Workflows zur Verfügung, die als REST-Aufrufe umgesetzt worden sind.

Als Daten-Backend verwendet didmos Core einen LDAP-Server, der als Metadirectory fungiert. Darum ist didmos Core letztendlich eine Webservice-Schnittstelle, um in einen LDAP-Server schreiben und ihn auslesen zu können. Der Vorteil gegenüber dem direktem LDAP-Zugriff besteht darin, dass zusätzlich Business-Logiken implementiert werden können. Da SCIM wesentlich einfacher zu implementieren ist als LDAP, können über didmos Core auch schlanke JavaScript-basierte Frontends auf LDAP-Daten zugreifen.