didmos ist die leistungsstarke Software für Identity & Access Management der DAASI International. Sie besteht aus sieben erweiterbaren Open-Source-Modulen, die individuell an Ihre Infrastruktur angepasst werden können.

didmos – das flexible IAM-Framework

Grundgedanke

Soll Identity & Access Management in einer Organisation eingeführt werden, treten stets ähnliche Fragen auf, z. B.:

- Wie soll der Datenaustausch zwischen den verschiedenen Systemen (Datenmodellen, Schnittstellen, Zugangsinformationen etc.) funktionieren?

- Wie können die internen Berechtigungen am besten abgebildet werden?

- Wie können die spezifischen Organisationsabläufe (Administrationsprozesse, Self-Service-Funktionen für Benutzer etc.) optimal dargestellt werden?

Module für mehr Flexibilität

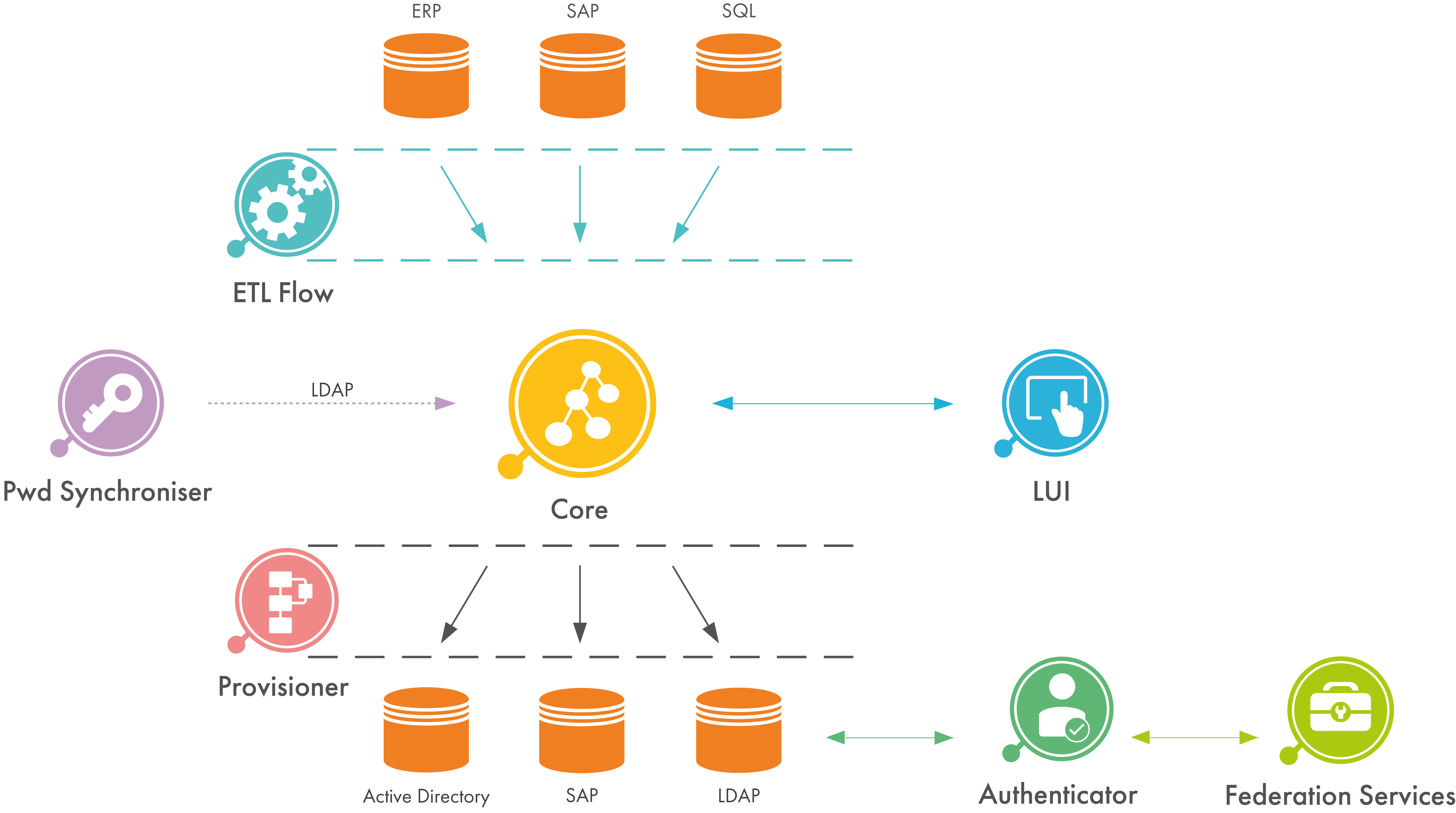

Im Gegensatz zu einer starren Standardlösung ist didmos individuell formbar, da es aus sieben anpassbaren Modulen besteht.

Alle Module sind aufeinander abgestimmt und bilden zusammen ein flexibles, leistungsstarkes und umfassendes Identity & Access Management-System, das individuell an Wünsche und Anforderungen angepasst werden kann. Insbesondere bietet didmos durch hohe Standardkonformität und die starke Ausrichtung auf Erweiterbarkeit ideale Voraussetzungen dafür, in eine bestehende IT-Landschaft integriert zu werden.

Somit ist didmos keine proprietäre Standardsoftware, sondern eine individuelle und nachhaltige Komplettlösung, die sich mit ihrem Modulcharakter an alle Gegebenheiten und Bedürfnisse anpasst.

didmos-Module

LUI

Das LDAP User Interface, kurz LUI, bildet den Kern von didmos und besteht aus drei Elementen: Einer Frontend-Komponente zur Verwaltung von Benutzer*innen oder für deren Selbstadministration, einem Backend für Businesslogik und einer Workflow-Engine, über die beispielsweise Genehmigungsprozesse abgebildet werden können.

In das LUI-Backend lassen sich schließlich beliebige weitere Module integrieren. Durch die Unterstützung des internationalen Standards SCIMv2 zur Verteilung von Identitäten in der Cloud kann das Backend universell eingesetzt werden. LUI ist auf vielen Ebenen individualisierbar und lässt sich ganz einfach auch an Ihr Corporate Design anpassengepasst werden.

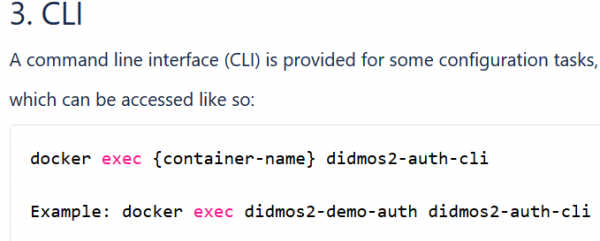

Authenticator

Innerhalb des didmos Framework ist der Authenticator ist die zentrale Authentifizierungskomponente, er kann aber auch unabhängig von didmos verschiedensten Anwendungen vorangestellt werden und ist durch den modularen Aufbau flexibel anpassbar an jede SSO-Umgebung. Unter Einbindung von SAML und OpenID Connect können Benutzer*innen sich über den Authenticator sowohl durch interne als auch externe Logins, z.B. Social Login via Facebook, Twitter und Co. anmelden. So können Benutzer*innen auf alle Dienste innerhalb einer Föderation zugreifen, ohne mehrere Accounts anlegen und verwalten zu müssen. Für maximale Datensicherheit durch Multi-Faktor-Authentifizierung lässt sich der didmos Authenticator mit der Open-Source-Lösung privacyIDEA verbinden.

Federation Services

didmos Federation Services ist ein Toolkit, das speziell für die besonderen Herausforderungen von föderierten IAM-Umgebungen entwickelt wurde. Das Toolkit wird mit Hilfe der Community sowie durch Beobachten der neuesten technologischen Entwicklungen in diesem Gebiet kontinuierlich ergänzt und erweitert. Jedes Tool ist so konzipiert, dass es sowohl nahtlos mit den anderen didmos Modulen, wie z. B. dem didmos Authenticator, zusammenarbeiten, aber auch als eigenständige Lösung verwendet werden kann.

Pwd Synchroniser

didmos Pwd Synchroniser synchronisiert eventbasiert Passwortänderungen an einem Active Directory Domain Controller in andere Verzeichnisse, wie OpenLDAP. Die einfache Installation als Windows-Dienst, die verschlüsselte Zwischenspeicherung auf dem Domain Controller sowie die Protokollierung der Synchronisierungsvorgänge machen den Pwd Synchroniser zu einem effektiven Modul zur Integration von Active Directory.

ETL Flow

Das Modul ETL Flow (Extract, Transform, Load, Workflow) sorgt für die Extrahierung von Daten aus verschiedenen Quellen – etwa aus ERP-, SAP-, XML– oder SQL-Datenbanken – die schließlich in das zentrale Metadirectory synchronisiert werden. Entscheidende Prozesse sind dabei die Identifizierung von Identitäten anhand gewichteter Attribute (Duplikaterkennung), die Zusammenführung zu einem konsistenten Datensatz mit weiteren automatisch gebildeten Attributen sowie die automatische Gruppenbildung.

Provisioner

Der didmos Provisioner ermöglicht die Echtzeit-Übertragung von Identitätsinformationen in angeschlossene Zielsysteme. Relevante Änderungen werden als JSON-Dokument in das Queuing-System RabbitMQ geschrieben und darauf von einem dedizierten Worker in das Zielsystem eingespielt. Dabei greift der Worker auf das ICF-Konnektor-Framework zurück, wodurch verschiedene Schnittstellen, wie SOAP, REST, LDAP oder SQL bedient werden oder eigene Konnektoren zur Anbindung proprietärer Systeme eingebunden werden können.

Core

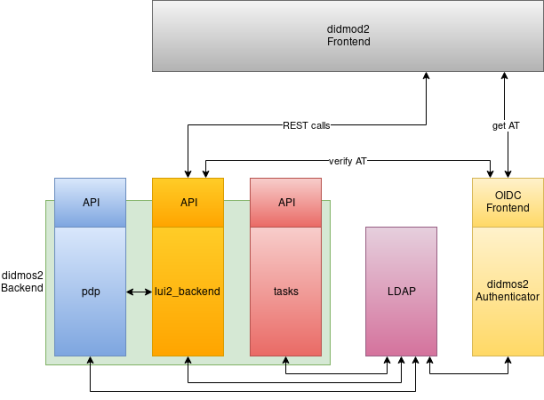

didmos Core ist das Herzstück der didmos-Suite. Es verfügt über verschiedene, via REST-Webservices ansprechbare, Funktionen zur Verwaltung der Zugriffskontrolle und von Objekten (z. B. Benutzer*innen und Gruppen), einschließlich der Erstellung, Löschung und Änderung solcher Objekte. didmos Core ist in Python geschrieben. Es implementiert den einschlägigen SCIM-v2-Standard und definiert eigene Endpunkte, wenn die betreffende Funktionalität nicht in SCIM vorgesehen ist.

Bei der Entwicklung bildeten Flexibilität und Erweiterbarkeit das Grundprinzip. didmos Core ist in hohem Maße konfigurierbar, um allen Anforderungen gerecht zu werden. Für den Fall, dass eine Konfiguration bestimmte Anforderungen nicht erfüllt, besteht die Möglichkeit, neue generische Funktionalität zu implementieren. Dies versetzt Entwickler*innen in die Lage, die Software an sehr spezifische Bedürfnisse anzupassen. Sie können sich dabei auf umfassend getestete Komponenten stützen und so das Fehlerrisiko auf ein Minimum reduzieren. Schließlich ermöglicht didmos Core die Integration kundenspezifischer Apps mit eigenen Webservice-Schnittstellen, um jede gewünschte Funktionalität zu realisieren.

Roadmap

didmos basiert auf modernster Open-Source-Technologie und erfüllt sämtliche Anforderungen, um damit ein hochperformantes IAM-System aufzubauen. Um diese Qualität auch weiterhin zu gewährleisten und damit den individuellen Ansprüchen innovativer Organisationen gerecht zu werden, entwickelt die DAASI International didmos stetig weiter.

Wenn Sie mehr darüber erfahren möchten, an welchen Features wir aktuell entwickeln oder welche weiteren Features noch geplant sind, rufen Sie die aktuelle Roadmap in unserem öffentlichen Wiki auf.

Source Code

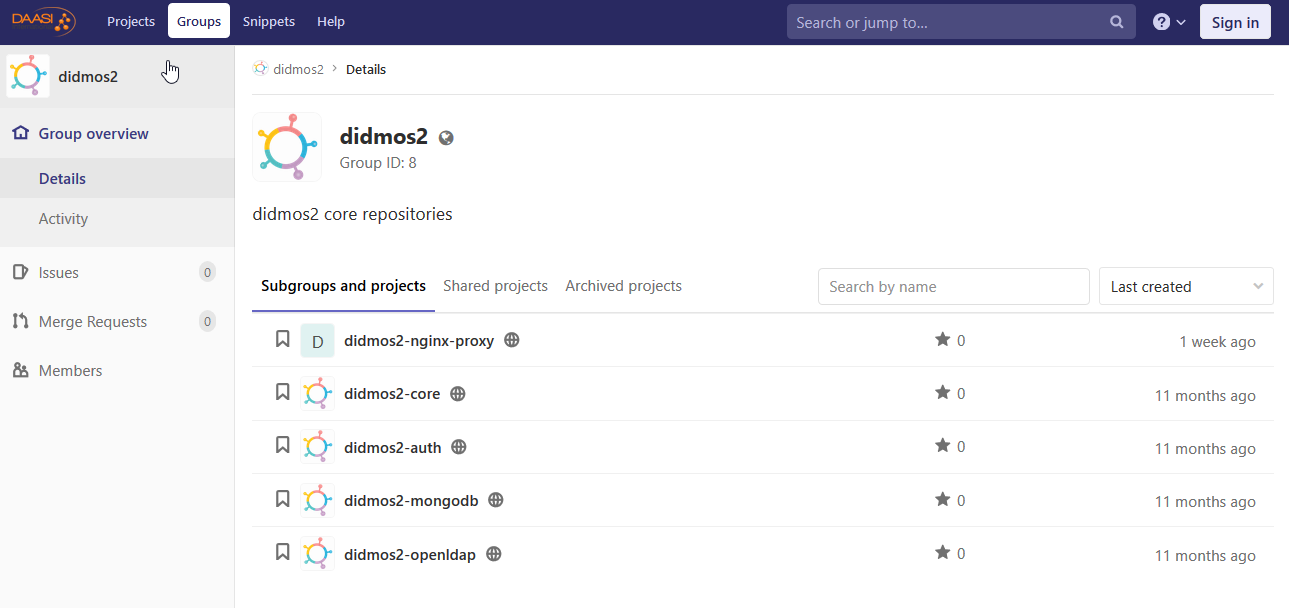

Den Source Code der einzelnen Module unserer aktuellen dimos-Version finden Sie in unserem GitLab unter:

Werden Sie Teil unserer Entwickler-Community!

didmos Community

Hinter jeder guten Open-Source-Lösung steht eine aktive Community. Über die offene Mailing-Liste „didmos User“ haben Mitglieder die Möglichkeit, Fragen zu didmos zu stellen und Vorschläge für neue Funktionen zu machen. Zudem erhältst du regelmäßige Infos über neue Features und Updates.

Neben der offenen gibt es auch eine geschlossene Liste „didmos Developer“. Hier können sich Entwickler*innen über den Code und die (Weiter-)Entwicklung der Software austauschen. Eine Mitgliedschaft ist hier nur auf Anfrage möglich.

Anmeldung

Für die User-Liste kann sich jede*r Interessierte eintragen. Auf der Anmeldeseite befindet sich außerdem das Listenarchiv.

https://lists.daasi.de/postorius/lists/didmos-users.lists.daasi.de/

Wenn Du die Developer-Liste abonnieren möchtest oder Fragen zu der Liste hast, kontaktiere uns gerne.

List-Policy

In allen didmos Listen greifen grundlegende Kommunikationsregeln.

Bitte beachte bei allen Posts die in RFC 1855 beschriebene „Netiquette“ sowie die folgenden Grundprinzipien:

- Die Sprache der Mailingliste ist Englisch. Jedoch werden insbesondere auf der didmos-User-Liste selbstverständlich auch deutsche Anfragen beantwortet.

- Bevor eine Frage an die Community gerichtet wird, bitten wir darum, zunächst die FAQs und die Dokumentation zu konsultieren.

- Bitte stelle deine Frage immer mit ausreichend Kontext: Diese Liste ist nicht dazu gedacht, einigen Zeit zu sparen auf Kosten der Zeit anderer. Sei daher präzise und gib alle wichtigen Hintergrundinformationen an. Folglich kann die Antwort ebenso präzise erfolgen.

- Beteilige dich: Solltest du die Antwort auf eine Frage kennen, teile dein Wissen bitte mit den anderen. Antworten müssen natürlich nicht perfekt sein und können dennoch hilfreicher sein als du vielleicht annimmst.

- Sei höflich, bitte kein SCHREIEN, keine Anfeindungen und sei immer darauf bedacht, dass verschiedene User*innen unterschiedliches Vorwissen mitbringen. Es gibt keine dummen Fragen. Stelle nur sicher, dass deine Frage nicht bereits in den FAQs beantwortet wurde.

Über die Listen

didmos Users

Diese Liste dient dem Austausch von Personen und Organisationen zu verschiedensten Themen rund um didmos. Sie ist der primäre Kommunikationskanal der Community und erlaubt es didmos-Nutzer*innen, sich untereinander auszutauschen, ihre Erfahrungen mit der Software zu teilen, Features zu diskutieren oder Fragen zur Konfiguration oder ähnlichem zu stellen. Das Team der DAASI International beaufsichtigt die Liste und beantwortet Fragen, jedoch ohne eine garantierte Reaktionszeit. Falls Interessenten/Kunden Bedarf an professionellem Support inkl. garantierter Reaktionszeit und fachlicher Beratung haben, empfehlen wir den Abschluss eines entsprechenden Supportvertrags, etwa für Helpdesk-Stunden mit maximaler Reaktionszeit von vier Bürostunden.

Die Anmeldung zu dieser Liste steht allen offen.

didmos Developers

Über diese Liste diskutiert die Community Ergänzungen am Code und/oder der Dokumentation des Projekts sowie auch andere technische Details: von Best Practices und Feature Design, über die in didmos genutzten Standardprotokolle (wie SCIM, OIDC etc.) und andere Punkte zur Entwicklung kann sich hier ausgetauscht werden.

Hierbei handelt es sich um eine geschlossene Liste, die vor allem vom Team der DAASI International und von kooperierenden Freelancern genutzt wird. Dennoch können alle, die sich dazu berufen fühlen, Code und/oder Dokumentation beizusteuern, eine Aufnahme in die Liste beantragen.

Dokumentation

didmos ist über die Jahre stetig gewachsen. Durch neue Module und Features wurde das Framework zu einer multifunktionalen und komplexen IAM-Suite.

Begleitende Orientierung und Hilfestellung für Ihr IAM-Projekt mit didmos finden Sie in der Dokumentation im öffentlichen Wiki der DAASI International.

didmos – jetzt testen!

Unsere Demoversion verfügt aktuell noch nicht über die maximal mögliche Funktionalität. Wir arbeiten jedoch kontinuierlich an ihrem Ausbau und fügen für Sie regelmäßig neue Features hinzu.

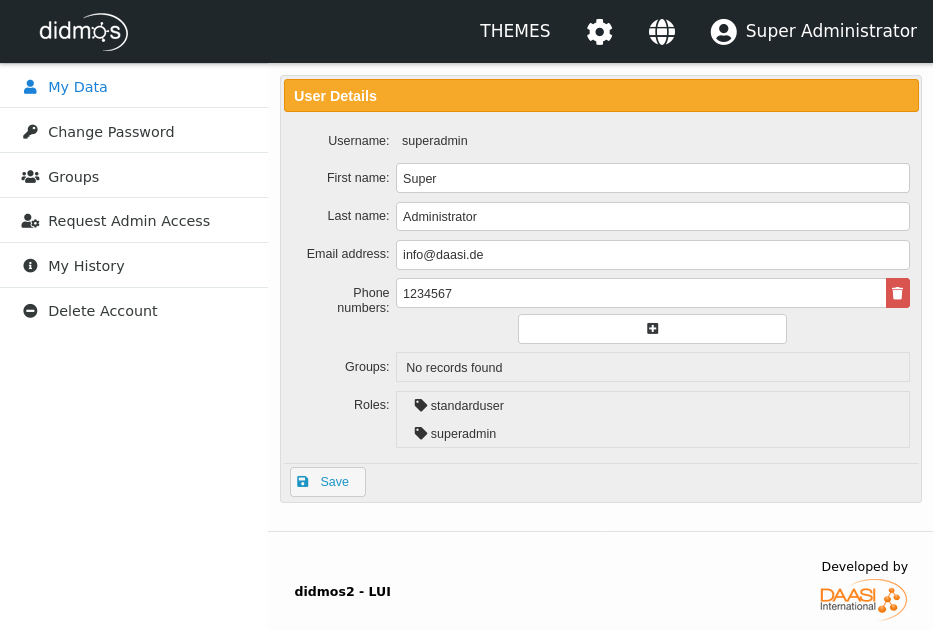

Superadmin Login-Informationen

Benutzername: superadmin

Passwort: secret

Neben der Online-Demo haben Sie mit dem didmos Demo Deploy auch die Möglichkeit didmos lokal in Ihrer eigenen Umgebung zu testen.

Die DAASI International wünscht Ihnen viel Freude beim Testen!

Aktuelle Komponenten

- OpenLDAP-Server – die Persistenzschicht des Identity Managements in didmos

- didmos Core – Implementierung zentraler Prozesse

didmos Core ist über REST-Schnittstellen, insbesondere SCIM v2, bedienbar und kümmert sich um die Rechteverwaltung (eingebauter RBAC-kompatible Policy Decision Point), sowie um die Speicherung in den LDAP-Server - didmos Authenticator – Authentifizierung und Access Management

- didmos LUI – ein Self-Service Interface, das mit entsprechenden Rollenmitgliedschaften als Administrationstool genutzt werden kann

- didmos Provisioner – Provisionierung von Daten für beliebige Zielsysteme

- Ein Active Directory als Beispiel eines provisionierten Systems

Bisher konfigurierte Features

Selfservice / Authenticator

- Mehrsprachigkeit: Das Portal steht in mehreren Sprachen zur Verfügung

- LDAP-Login: einloggen über LDAP-Passwort sowie optionaler Multi-Faktor Authentifizierung.

- Social-Login: einloggen über einen Social Account (hier beispielhaft Facebook)

- Selbstregistrierung: neuen Account registrieren, einschließlich Nutzungsbedingungen o. Ä. akzeptieren, E-Mail-Verifizierung und Überprüfung der Passwortstärke. Es ist konfigurierbar ob eine Selbstregistrierung zu einem Accountantrag oder direkt zu einem Benutzeraccount führt.

- Eigene Daten verwalten: eigene Daten anzeigen und ändern

Im Beispiel Vor- und Nachname als Felder mit nur einem Wert, Telefonnummer mit beliebig vielen Werten und unveränderbaren Username und E-Mail-Adresse. Es sind beliebige andere Attribute konfigurierbar. Zusätzlich werden alle Gruppen- und Rollenmitgliedschaften angezeigt - Password Policies: Es ist möglich für verschiedene Benutzerrollen verschiedene Passwort-Policies zu konfigurieren.

- MFA: Es werden verschiedene Methoden der 2-Faktor-Authentifizierung angeboten. In der Demo ist aktuell TOTP (kann z.b. mit der Google Autheticator App oder privacyIDEA Authenticator App genutzt werden) und E-Mail als 2. Faktor konfiguriert. Didmos unterstützt aber auch weitere 2. Faktoren wie beispielsweise Hardware Token oder SMS-Tans.

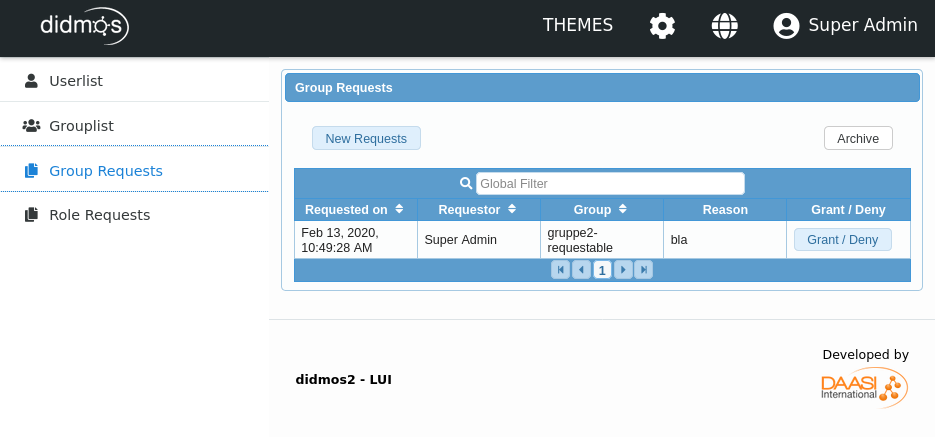

- Gruppen: Bei Gruppen wo entsprechende Berechtigungen konfiguriert sind kann direkt beigetreten werden bzw. ein Aufnahmeantrag gestellt werden, welcher dann von einem Administrativen Benutzer akzeptiert oder abgelehnt werden kann.

- Admin Zugriff anfordern: Anfordern der Rolle „admin“. Im Admin-Portal wird ein Request erstellt, welches von einem amtierenden Administrator akzeptiert oder abgelehnt werden kann

- Verlaufsbericht: Auflistung aller Änderungen von User-Attributen am eigenen Account sowie von wem diese durchgeführt wurden.

- Account löschen: Eigenen Account löschen. Jeh nach Systemkonfiguration wird der Account direkt gelöscht, in Papierkorb verschoben, oder es wird ein Lösch-Antrag erzeugt.

- Themes: Individuelle Designs einfach imlementierbar (in der Demo sind beispielhaft 3 Themes hinterlegt, die sich über das Header-Menü auswählen lassen).

- Logout: abmelden

- Passwort-Vergessen-Workflow

- Eigenes Passwort ändern

Administration

- Multi-Tenancy (kann aktiviert oder deaktiviert werden): Organisationen können parallel im selben System mit getrennten Datensätzen arbeiten

- Benutzerverwaltung: Liste aller gespeicherten User*innen mit der Möglichkeit neue User anzulegen, User*innen auszuwählen und die Daten zu verändern bzw. den Account zu deaktivieren, sowie User*innen zu löschen. User*innen können hier auch in bestehende Gruppen aufgenommen werden, es können MFA-Tokens für sie verwaltet werden und Ihre Änderungshistorie angeschaut werden.

- Accountanträge: Es können Accountanträge akzeptiert, abgelehnt und zu Tenants zugewiesen werden

- Gruppen: Liste aller Gruppen mit der Möglichkeit neue Gruppen anzulegen, und bestehende Gruppen zu editieren (etwa neue Mitglieder hinzuzufügen oder Gruppenadministratoren und Gruppenpolicies setzen), vorhandene zu löschen.

- Rollen: Nutzer zu Rollen hinzufügen oder daraus entfernen

- Sonstige Anträge verwalten: Gruppen-Beitritsanfragen und Rollenanfragen bearbeiten. Es können auch kundenspezifische Antragsobjekte konfiguriert werden.

- Papierkorb: Gelöschte Nutzer werden in den Papierkorb verschoben anstatt direkt entgültig gelöscht zu werden. Dieses Feature ist konfigurierbar.

- CSV-Import: Neue Nutzer über eine CSV-Datei ins System importieren

Kontinuierlicher Ausbau

Diese Infrastruktur wird sukzessive erweitert um:

- weitere Funktionalitäten der Interfaces

- Quell- sowie weitere Zielsysteme.

didmos ist eine Art Baukastensystem für unterschiedliche Funktionalitäten. Diese Demo ist eine mögliche Konfiguration von vielen. Mit didmos lässt sich nahezu alles, insbesondere auch das visuelle Design, an individuelle Wünsche anpassen.

Leistungen zu didmos

Die DAASI International bietet für ihre hauseigene Entwicklung selbstverständlich ihr volles Dienstleistungsspektrum an:

- Consulting: Die DAASI International berät Sie gerne über die Möglichkeiten, didmos in Ihre IT-Infrastruktur zu integrieren und führt entsprechende Projekte gemeinsam mit Ihnen durch.

- Konfiguration und Integration: Gerne implementiert die DAASI International didmos in Ihre Systemlandschaft und konfiguriert es entsprechend Ihrer Vorgaben und Anforderungen im Rahmen eines Einführungsprojekts.

- Entwicklung von Erweiterungen: Sollte sich eine Ihrer Anforderungen nicht durch die Konfiguration von didmos bedienen lassen, entwickelt die DAASI International Ihre Lösung direkt in didmos. Dabei ist es möglich, den kundenspezifischen Teil des Sourcecodes so zu kapseln, dass dieser nicht an andere Kunden geliefert werden muss. Grundsätzlich befürworten wir jedoch die Open-Source-Lizensierung, immer vorausgesetzt, dass der Code keine geheimen Informationen enthält.

- Softwarepflege: Sowohl für das Core-Produkt, als auch für kundenspezifische Erweiterungen bietet die DAASI International Software-Pflegeverträge an, durch die Aktualisierung, Bugfixing, und die Erhaltung der im Projekt ausgelieferten Funktionalität garantiert werden. Dies entspricht einem 3rd-Level-Support zuzüglich des Betriebs eines kundenspezifischen Testsystems, mit dem jedes neue Release getestet wird.

- Managed Services Produktivbetrieb: Die DAASI International verantwortet den produktiven Betrieb und kümmert sich um Monitoring, Wartung, Reporting und die Implementierung von Updates. Dies kann entweder für Installationen auf Ihren Servern (on-premise) oder als SaaS-Lösung geleistet werden, dann hostet die DAASI International didmos für Sie in einem deutschen Rechenzentrum.

- Helpdesk: Die Verantwortung für den Produktivbetrieb liegt hier beim Kunden. Mit einem SLA von 4 Bürostunden hilft die DAASI International jedoch bei Fragen und Fehlern schnell und zuverlässig weiter. Auch Konfigurationsänderungen können über ein Helpdesk-Kontingent abgerufen werden.

- Schulungen: Die Expert*innen von DAASI International schulen Sie und Ihre Mitarbeiter*innen gerne zu Aufbau, Umgang und Wartung von didmos.

Sie sind an einer flexiblen IAM-Lösung interessiert?

Dann helfen wir Ihnen gerne weiter.