Hinter dem Modul didmos Federation Services verbirgt sich ein Toolkit, das speziell auf föderierte IAM-Umgebungen ausgerichtet ist. Diese warten häufig mit speziellen Herausforderungen auf, wie etwa einer großen Anzahl von möglichen IdPs oder Authentifizierungsfragen im Non-Web-Bereich. Besonders letztere sind nicht ausschließlich für den Bereich der Forschungsinfrastrukturen interessant. didmos Federation Services wird ständig um neue Tools erweitert, auf diese Weise werden neue Funktionen auch zukünftig abgedeckt. Auch Funktionalität und Effizienz rund um SSO können so gesteigert und damit die Sicherheit der IT-Infrastruktur erhöht werden. Hierfür ist auch der Input aus der Community sehr wertvoll.

didmos Federation Services

Federation Services

Tools

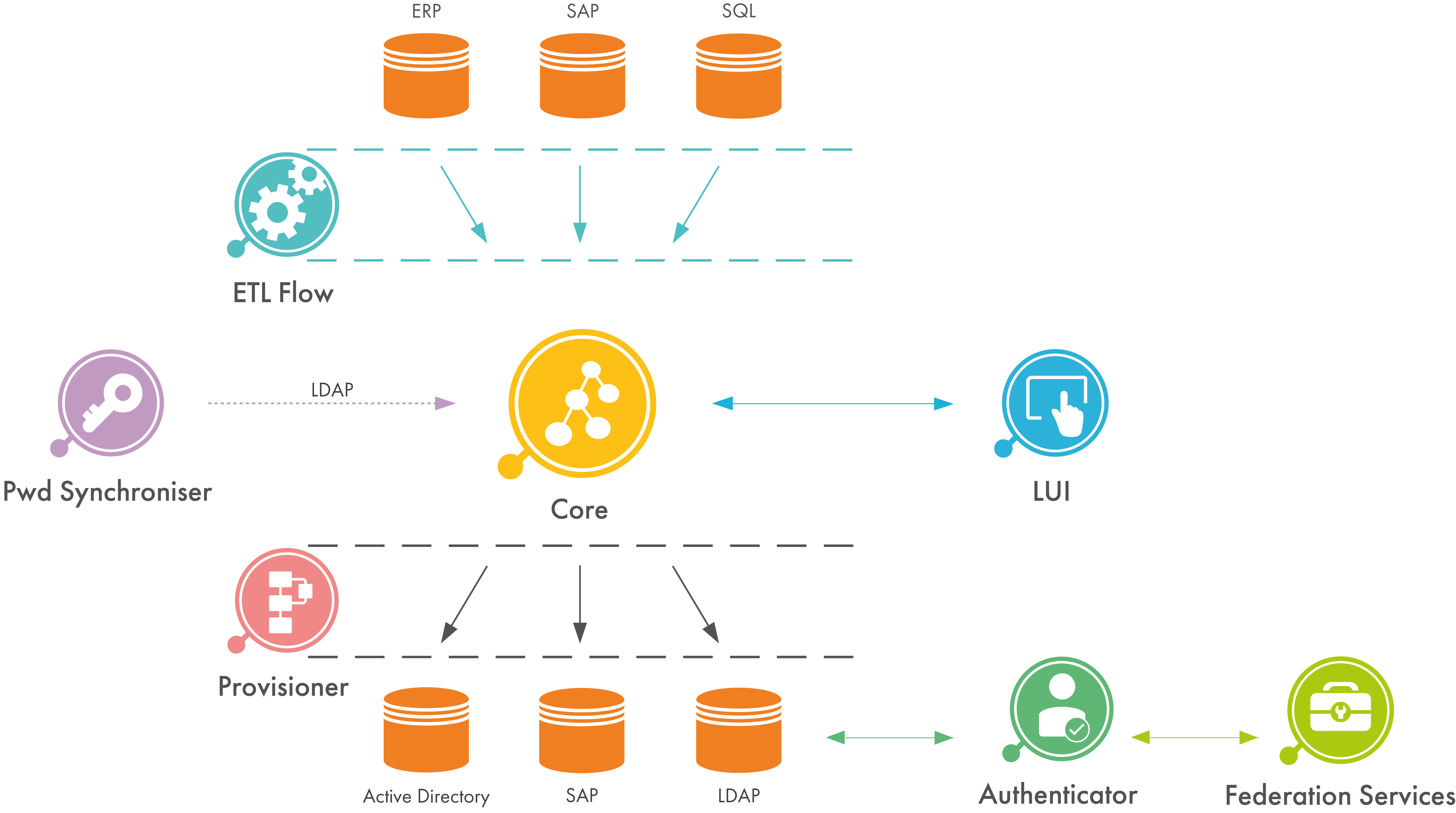

Die einzelnen Tools sind so aufgebaut, dass sie sowohl mit den bereits etablierten didmos-Modulen, etwa dem Authenticator, optimal zusammenarbeiten, jedoch auch als Stand-Alone-Produkt verwendet werden können.

Das erste Tool der didmos Federation Services ist FedSSH.

FedSSH

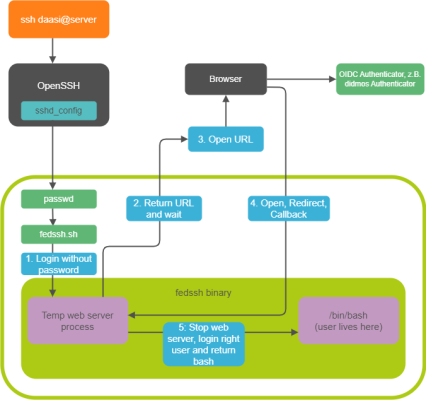

FedSSH ist ein Tool, welches SSH-Zugriff auf Server mit web-basierter, föderierter SSO-Authentifizierung verbindet.

Standardmäßig authentifiziert SSH etwa mit Passwort oder Public-Key. Beide Wege haben das Problem gemeinsam, dass üblicherweise an jedem Server auf dem mit SSH zugegriffen werden soll, eine lokale Nutzer- und Credential-Verwaltung erfolgen muss. Nutzer*innen, die Zugriff auf den Server bekommen sollen, müssen innerhalb der Organisation bekannt sein und entsprechend auf dem Server angelegt werden.

Im Gegensatz dazu geht föderiertes IAM davon aus, dass durch die besondere Vertrauensstellung der Föderation auch Nutzer*innen von anderen Organisationen Zugriff auf Ressourcen bekommen können. Als Nebeneffekt kann der SSH-Login damit auch ganz einfach per SSO an den zentralen IdP angeschlossen werden. Gerade in Szenarien, die den Zugriff auf mehrere Server und/oder virtuelle Umgebungen erfordern, sorgt FedSSH für ein verbessertes Nutzererlebnis und einen verminderten Administrationsaufwand.

Durch den verbundenen IdP, z. B. didmos Authenticator oder Shibboleth, müssen sich Benutzer*innen nur noch einmal einloggen und sich daher auch nur ein Passwort merken. Für Administrator*innen bedeutet dies weniger vergessene Passwörter und geringeren Aufwand bei der Kontoverwaltung. So muss beim Ausscheiden von Benutzer*innen nur noch ein Account für den Zugriff auf alle angeschlossenen Server gesperrt werden.

FedSSH lässt sich einfach auf Unix-Servern installieren und in die bestehende SSH-Konfiguration integrieren. Ein großer Vorteil der Lösung ist, dass auf Client-Seite keinerlei zusätzliche Software notwendig ist. Es können also beliebige SSH-Clients ohne weitere Modifikation verwendet werden. Der Verbindungsaufbau per SSH sorgt auf dem Server dafür, dass ein temporärer Web-Server erzeugt wird, welcher als OpenID Connect (OIDC)-Client fungiert. Die Nutzerin bekommt einen kurzlebigen Link, welcher im Browser aufgerufen und per OIDC zum IdP weitergeleitet wird. Dort erfolgt der Login (falls nicht schon über eine andere Anwendung im SSO-Verbund authentifiziert wurde) sowie die Übermittlung der Attribute an den FedSSH-Webserver. Über einen eindeutigen Usernamen kann FedSSH die Nutzerin je nach Konfiguration zu bestehenden Nutzer*innen auf dem Server zuordnen oder dynamisch eine solche anlegen. Über weitere Attribute, etwa Gruppenmitgliedschaften oder eduPersonEntitlement, lässt sich eine Autorisierung realisieren. Die Umsetzung eines alternativen Ablaufs per SAML2-Protokoll (anstelle von OIDC) ist auf der Roadmap.