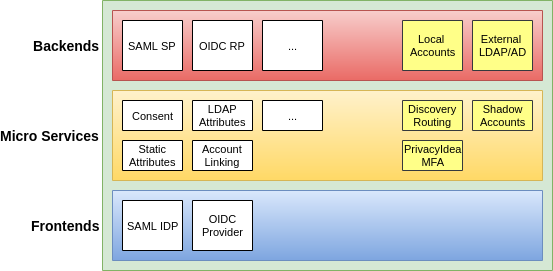

Innerhalb des didmos Frameworks ist der Authenticator die zentrale Authentifizierungskomponente. Er kann aber auch unabhängig von didmos verschiedensten Anwendungen vorangestellt werden.

Grundlage des Authenticators ist die Open-Source-Software SATOSA, die für die Entwicklung von didmos entsprechend angepasst wurde. Aufgrund des modularen Aufbaus von SATOSA können Attribute aus verschiedenen Quellen verwendet werden. Dies ermöglicht sowohl die Verwendung von lokalen Accounts als auch die Verwendung von gängigen Identity Providern (IdP) wie etwa die sozialen Netzwerke Facebook und Twitter, beliebige IdPs einer SAML-basierten Föderation oder sonstige Standard-konforme IdPs. Die Anbindung solcher IdPs ist durch Konfiguration sehr einfach möglich. Besonders im föderierten Identity und Access Management (IAM) ist diese Funktionsweise von Vorteil. Es sind einerseits weniger Accounts zu verwalten und andererseits müssen sich Benutzer*innen nur noch ein Passwort merken. So können Helpdeskanfragen reduziert und langfristig Kosten aufgrund des geringeren Administrationsaufwands reduziert werden.